Утечка идентификаторов пользователя через встроенный в браузер менеджер паролей

Исследователи из Принстонского университета обратили внимание на применение некоторыми системами аналитики и показа рекламы особенности автозаполнения полей браузером для скрытого определения логина пользователя на текущем сайте. В частности, на 1110 из миллиона крупнейших сайтов по рейтингу Alexa загружался скрипт, который извлекал данные о email пользователя для использования в качестве идентификатора.

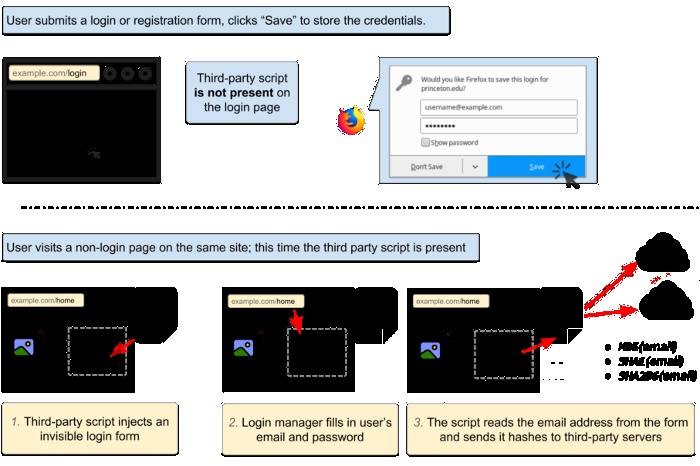

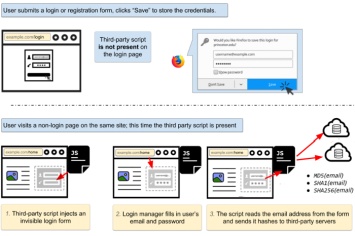

Скрипт пользуется недоработкой во встроенных в браузеры менеджерах паролей, которые автоматически заполняют формы для входа. На страницах, на которых нет штатных форм входа, формируются подставные невидимые формы ввода логина и пароля, после чего проверяется какие данные в них подставил менеджер паролей. Если в качестве логина указан email, но на его основе формируется хэш и отправляется на внешний сервер. Метод позволяет определить и пароль, но выявленные скрипты ограничиваются передачей хэша от email. Так как email уникален и обычно не меняется, хэш от него является отличным идентификатором конкретного пользователя, позволяющего сохранить привязку к профилю активности пользователя независимо от чистки cookie, выбора иного браузера и смены устройства.

Проблеме подвержены менеджеры паролей всех популярных браузеров, но Firefox, Internet Explorer, Edge и Safari заполняют форму входа сразу после загрузки страницы, а Chrome лишь после клика пользователя в любой части страницы. Примечателен, что способ определения информации через автозаполнения форм известен уже более 10 лет, но раньше использовался только для перехвата данных в рамках XSS-атак, а теперь стал применяться и для отслеживания пользователей легитимными сервисами. На проанализированных сайтах выявлено как минимум два сервиса для отслеживания перемещений (Adthink - audienceinsights.net и OnAudience - behavioralengine.com, применяющий рассмотренный способ. Оценить работу метода можно на специально подготовленной демонстрационной странице.

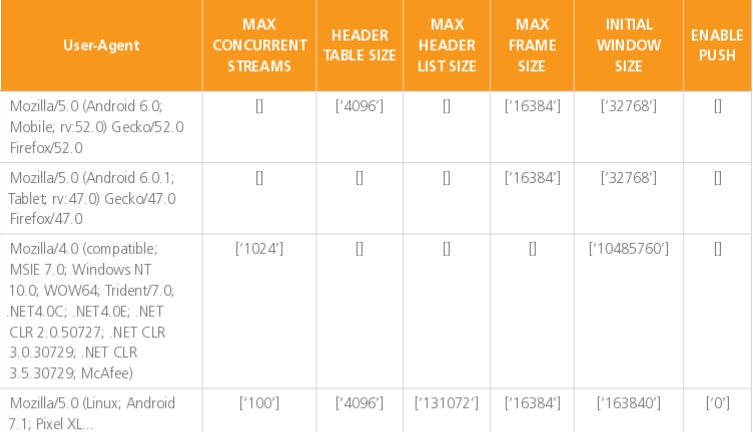

Дополнительно можно упомянуть публикацию компанией Akamai исследования возможности косвенной идентификации пользователя в сети на основании анализа параметров и полей в заголовках протокола HTTP/2, которые отличаются для разных браузеров и операционных систем. Имеющихся различий недостаточно для явной идентификации, но она вполне может использоваться в качестве дополнительного источника информации для классификации пользователей, для определения входа через VPN и прокси, для получения деталей о типе и версии браузера и определения ОС, при указании фиктивных значений User Agent.