Исследователи обнаружили следующее поколение вредоносного программного обеспечения для криптозахвата

Исследователи обнаружили новый вид криптозахвата устройств для майнинга Monero, который избегал обнаружения с помощью постоянных усовершенствований.

Вредоносное программное обеспечение, которое используется для майнинга Monero на зараженных серверах Windows, избегало обнаружения из-за сложныого алгоритма самосовершенствования. В публикации, опубликованной на этой неделе, исследователи израильской компании по кибербезопасности Check Point Software Technologies обнаружили программное обеспечение для криптозахвата, KingMiner, и предупредили, что оно, вероятно, будет продолжать обновляться, что делает его тяжелее для обнаружения.

KingMiner главным образом направлен на серверы SQL Server и Internet Information Services (IIS) и использует грубые методы для определения пароля пользователей, чтобы скомпрометировать компьютер на начальном этапе атаки. Вредоносное программное обеспечение впервые было обнаружено в середине июня 2018 года, после чего вскоре были выпущены две исправленные версии. Израильские исследователи предупреждают о вероятном увеличении количества атак KingMiner.

Нападающий применяет различные методы уклонения, чтобы обойти методы эмуляции и обнаружения и, как следствие, несколько механизмов выявления подверглись значительно сниженных показателей обнаружения. На основании нашего анализа журналов датчиков наблюдается устойчивый рост числа попыток атаки KingMiner.

Вредоносная программа получает доступ, после чего загружает и выполняет файл Windows Scriplet, прежде чем проявлять архитектуру центрального процессора инфицированного компьютера. Программное обеспечение также способно обнаруживать и удалять свои старые версии. KingMiner загружает XML-файл, маскируется как ZIP архив, чтобы обойти попытки эмуляции.

После завершения извлечения KingMiner создает новые ключи реестра и исполняемый файл XMRig для майнинг Monero. Хотя вредоносная программа ограничивает потребление мощности до 75% от мощности процессора, код может привести к увеличению потребления.

Хотя вредоносная программа использует сравнительно простые способы уклонения от обнаружения - например, запутывания и выполнения исполняемого файла - эти методы, похоже, значительно снижают показатели обнаружения. Создатели KingMiner также приняли дополнительные меры, чтобы избежать отслеживания, а исследователи также не смогли определить их точное местоположение и идентифицировать.

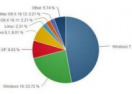

Похоже, что KingMiner использует частный майнинговый пул для предотвращения любого мониторинга своей деятельности. API майнинг выключен и соответствующий кошелек не используется в любых открытых майнинговых пулах. Пока что мы не определили, какие домены используются, поскольку они также являются частными. Однако мы видим, что атаки сейчас широко распространены, от Мексики до Индии, Норвегии и Израиля.

Несмотря на то, что в октябре текущего года наблюдалось снижение атак по криптозахвату, теперь появилась новая волна атак, и на этот раз вредоносные программы гораздо труднее обнаружить. На прошлой неделе исследователи по безопасности VriesHD опубликовали исследование, в котором было показано, что более 400 000 маршрутизаторов по всему миру были заражены новым программным обеспечением для криптозахвата. VriesHD считают, что маршрутизаторы Wi-Fi должны быть лучше защищенными, поскольку значительная часть из них предоставляются интернет-провайдерами для пользователей с ограниченными техническими знаниями.

По данным Check Point Software, KingMiner является примером нового поколения вредоносного программного обеспечения для криптозахвата, способного избежать систем обнаружения и эмуляции. Исследователи прогнозируют, что такие атаки будут продолжать расти и развиваться в течение 2019 года.