Хакеры используют облачное хранилище Asus для установки бэкдора Plead на ПК

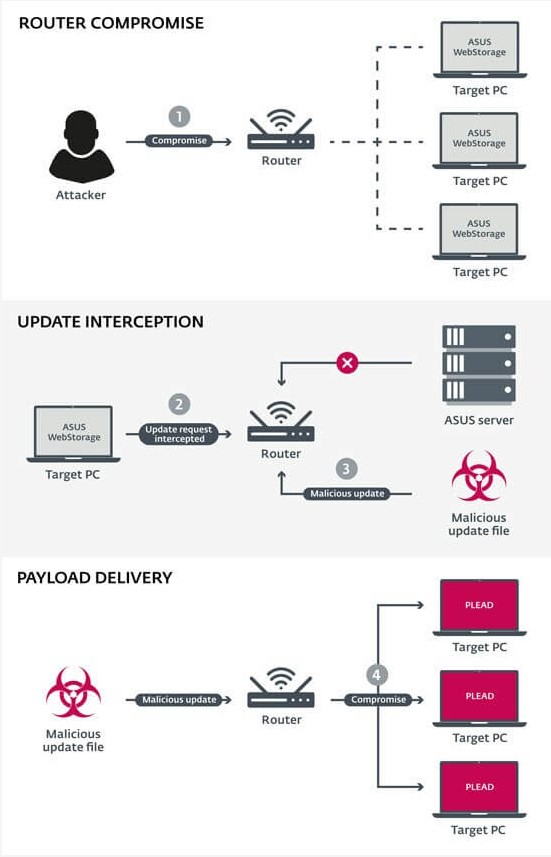

Подробности Опубликовано: 17.05.2019 11:04 Автор: Super Roman Просмотров: 1 Вкратце: исследователи в области безопасности сообщают, что хакерская группа BlackTech развертывает вредоносное ПО Plead, используя атаки MitM на уровне маршрутизатора на Тайване. Группа, очевидно, использует уязвимость в программном обеспечении Asus WebStorage для загрузки вредоносного ПО в обход аутентификации.

По словам исследователей безопасности из Eset, хакеры использовали программное обеспечение Asus WebStorage для установки бэкдоров на компьютеры жертв. Используемое вредоносное ПО называется Plead и в основном разворачивается хакерской группой, известной как BlackTech, которая в основном нацелена на азиатские правительства и фирмы с помощью кибершпионажных атак. Eset обнаружил незаконную деятельность на Тайване, где вредоносные программы наиболее активны. Обычно вредоносное программное обеспечение распространяется через фишинговые атаки. Однако на этот раз исследователи заметили, что процесс под названием AsusWSPanel.exe активировал бэкдор Plead. Программа AsusWSPanel.exe является частью клиентского облачного хранилища Asus WebStorage.

«Программное обеспечение ASUS WebStorage уязвимо для такого типа атак», - говорит Антон Черепанов из Eset. «А именно, обновление программного обеспечения запрашивается и передается по протоколу HTTP. Как только обновление загружено и готово к выполнению, программное обеспечение не проверяет его подлинность перед выполнением. Таким образом, если процесс обновления будет перехвачен злоумышленниками, они смогут запустить вредоносное обновление ».

Plead будет использовать скомпрометированные маршрутизаторы в качестве серверов управления и контроля для вредоносных программ. Большинство атакованных организаций используют маршрутизаторы той же марки с настройками администратора, доступными через Интернет.

«Таким образом, мы считаем, что атака MitM на уровне маршрутизатора является наиболее вероятным сценарием», - говорит Черепанов.

«В ответ на эту атаку ASUS Cloud обновил архитектуру хоста сервера обновлений и внедрил меры безопасности, направленные на усиление защиты данных».

Компания выпустила следующее заявление:

«ASUS Cloud впервые узнали об инциденте в конце апреля 2019 года, когда с нами связался клиент с проблемой безопасности. Узнав об этом инциденте, ASUS Cloud предприняла немедленные действия для смягчения атаки, отключив сервер обновлений ASUS WebStorage и остановив выпуск всех уведомлений об обновлении ASUS WebStorage, тем самым эффективно останавливая атаку.

«В ответ на эту атаку ASUS Cloud обновил архитектуру хоста сервера обновлений и внедрил меры безопасности, направленные на усиление защиты данных. Это предотвратит подобные атаки в будущем. Тем не менее, ASUS Cloud настоятельно рекомендует пользователям сервисов ASUS WebStorage. немедленно выполнить полную проверку на вирусы, чтобы обеспечить целостность ваших личных данных. "