В оборудовании Siklu EtherHaul выявлен общедоступный root-бэкдор

В радиорелейных станциях Siklu EtherHaul, применяемых в качестве каналообразующего радиооборудования у операторов связи, выявлен бэкдор, проявляющийся в наличии в прошивке, основанной на Linux, предопределенного скрытого аккаунта для получения доступа с правами root. В выявленном аккаунте используется общий для всех устройств пароль и его невозможно поменять штатными средствами. С учетом того, что аккаунтом можно воспользоваться через ssh и web-интерфейс, любой желающий может получить полный контроль над оборудованием Siklu EtherHaul, если оно не ограждено от основной сети межсетевым экраном.

Устройства Siklu EtherHaul достаточно популярны у операторов связи и часто используется для организации каналов связи на гигабитных скоростях в труднодоступных местах. Судя по всему, проблема давно известна в узком кругу злоумышленников, так как участие устройств Siklu EtherHaul в проведении атак фиксируется еще с прошлого года. Подобные атаки подтолкнули исследователей к более детальному изучению проблемы. Распаковав содержимое прошивки при помощи утилиты unsquashfs исследователь к удивлению обнаружил в файле /etc/shadow наличие хэша пароля для привилегированного аккаунта root, а также двух системных аккаунтов sshd и emergency.

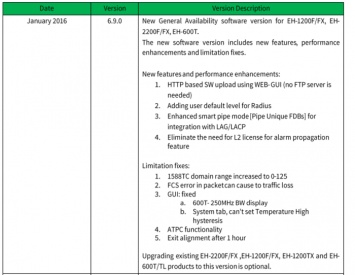

Дальнейший поиск показал, что пароль root в открытом видео сохранен в файле /etc/www/main/copy.bat (пароль состоял из 7 символов в нижнем регистре), а пароли sshd и emergency достаточно быстро были подобраны по хэшам при помощи пакета John the Ripper. Все пароли успешно проходили для доступа по ssh или через web-интерфейс. Проблема была выявлена в декабре прошлого года, после уведомления о проблеме, компания Siklu спустя два месяца выпустила в феврале прошивку 6.9.0, в которой уязвимость была устранена. Проблема состоит в том, что компания Siklu пошла по пути скрытия от пользователей факта уязвимости. Новая прошивка с устранением уязвимости доступа не для всех моделей устройств (например, для EH-1200/TL обновления до сих пор нет), обновление носит опциональный характер (не обязательно для установки) и в примечании к релизу не упомянуто об исправлении столь серьезной уязвимости.