Обнаружена фишинговая SMS-кампания против пользователей Android

Исследователи компании FireEye опубликовали отчет по вредоносной SMS-кампании Smishing, направленной на пользователей Android. В период с февраля по май 2016 года злоумышленники осуществили 3 фишинговые кампании на пользователей в Дании и Италии.

Действия злоумышленников были очень похожи на кампанию RuMMS, нацеленную на российский сегмент. В отличии от RuMMS, в описываемых 3 кампаниях применялась техника подмены экрана пользователя. Злоумышленники отображали пользователю поддельный интерфейс банковского приложения вместо настоящего и перехватывали учетные данные для доступа к онлайн-банкингу.

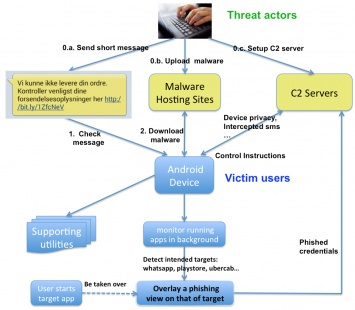

На рисунке ниже показан алгоритм действий злоумышленников:

Злоумышленники изначально организовывают работу C&C серверов и сайтов, распространяющих вредонос, а затем рассылают жертвам SMS сообщения, содержащие ссылку на злонамеренное ПО. После попадания на систему жертвы вредонос сканирует устройство и мониторит приложения, запущенные в фоновом режиме. Как только пользователь запускает приложение для работы с онлайн-банкингом, вредонос выводит свой интерфейс поверх запущенного приложения. Таким образом пользователю предлагается ввести учетные данные в форму, контролируемую злоумышленниками. Вредонос нацелен на ряд специфических приложений и активирует оверлей только после запуска последних.

Однако в мае деятельность злоумышленников не прекратилась. С февраля по июнь 2016 года исследователи обнаружили более 55 модификаций вредоноса, распространяющегося в различных странах Европы: Дания, Италия, Германия, Австрия и др. В отличии от RuMMS, текущая кампания использует не только бесплатный хостинг для размещения вредоноса. Злоумышленники регистрируют доменные имена, используют сокращенные ссылки сервиса Bit.ly и скомпрометированные сайты. В июне кроме Bit.ly в арсенале злоумышленников появились такие сервисы сокращения URL как tr.im, jar.mar и is.gd.

Эксперты FireEye обнаружили 12 C&C серверов, размещенных в 5 странах. Сервер с IP-адресом 85.93.5.109 использовался 24 вредоносными приложениями в двух кампаниях, 85.93.5.139 использовался в 8 приложениях. Кроме того, 4 C&C сервера находятся в подсети 85.93.5.0/24. Это свидетельствует о наличии контроля над сетевыми ресурсами в этом сегменте сети.

Сервисы сокращения ссылок обычно предоставляют статистику по посещаемости ссылки. Согласно этой статистике, вредоносное ПО было установлено более 161 тыс. раз.

Android Германия Европа Италия