Новый метод фишинга с использованием unicode-символов в домене

Китайский исследователь Чжэн Сюдун (Xudong Zheng) опубликовал новый метод для проведения фишинг-атак, позволяющих организовать работу подставных сайтов, притворяющихся известными доменами. Метод работает в актуальных версиях Chrome, Firefox и Opera. Проблеме не подвержены Edge, IE, Safari, Vivaldi и Brave.

Атака основана на возможности указания unicode-символов в домене, но отличается от давно известных атак, которые манипулируют интернационализированными доменами. Классическая подмена через внешне сходный IDN-домен успешно блокируется в браузерах путем запрета использования в IDN-домене смешивания символов из разных алфавитов. Например, подставной домен аpple.com не получится создать путем замены латинской "a" на кириллическую "а" ("xn--pple-43d.com").

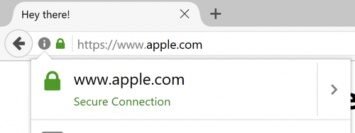

Для обхода подобной защиты оказалось достаточно зарегистрировать домен, который состоит только из unicode-символов. Для демонстрации метода зарегистрирован домен арр&1231;е.com, который не имеет отношение к компании Apple и отличается от домена apple.com использованием символа "&1231;", похожего по начертанию на "l", что делает его неотличимым в адресной строке.

При этом в имя домена задается только через Unicode-символы (xn--80ak6aa92e.com), используя наборы Unicode-символов для языков, основанных на латинице (базовые латинские символы + несколько расширенных букв). Так как все символы в таком домене относятся к набору для одного языка, защита от смешивания не срабатывает. Далее для такого домена удалось получить SSL-сертификат, что позволило создать иллюзию использования защищенного соединения к арр&1231;е.com.

Исправление с устранением уязвимости уже включено в кодовую базу Chromium и войдет в состав выпуска Chrome 58. Для Firefox исправление пока находится в процессе разработки, для блокирования уязвимости предлагается отключить поддержку Punycode (в about:config network.IDN_show_punycode = true)