Человеческий фактор

14 июня Федеральное бюро расследований выпустило отчет о виде мошенничества, известном как Business Email Compromise. Хакеры взламывают электронную почту топ-менеджеров компании и затем или вымогают деньги, или переводят средства на свои счета, выдавая себя за другого человека,.

Обозреватель vc.ru разобрался, как работает BEC и как бороться с мошенничеством, ущерб от которого уже оценивается в $3,1 млрд.

В январе 2016 года компания FACC Operations, которая является поставщиком деталей для самолетов Airbus и Boeing, потеряла $54 млн в результате мошенничества. Хакеры взломали электронную почту генерального директора компании и запросили срочный перевод денежных средств на банковский счет «поставщиков». Разумеется, никаких поставщиков не существовало - деньги ушли на счета хакеров.

За время существования Business Email Compromise потери FACC Operations оказались самыми большими. Перевод $54 млн на счета мошенников не обанкротил компанию, но заметно снизил цену ее акций - с $6,33 до $5,46. По заявлениям представителей компании, эта ситуация никак не скажется на «экономической целостности и ликвидности» компании.

Как это работает

Взлом корпоративной почты впервые привлек внимание ФБР и других структур примерно в 2103 году. С октября 2013 по май 2016 года жертвами Business Email Compromise (BEC) стали 22 тысячи юридических лиц, а общие потери составили практически $3,1 млрд.

Жертвами мошенников становятся компании разных масштабов - от малого бизнеса до огромных корпораций. ФБР признается, что у хакеров нет определенного шаблона или предпочтительной индустрии, поэтому вычислить их сложно.

Однако известно, что перед самим взломом жертву - чаще всего, генерального директора или топ-менеджера - изучают. Следят за социальными сетями, перемещениями, перепиской и общением. Нередко жертвы также получают фишинговые письма с просьбой уточнить детали о компании или самом человеке - личную информацию, дату путешествия и прочее. В редких случаях взлому предшествует установка вредоносного программного обеспечения Scareware или Ransomware.

Scareware - вредоносное ПО, цель которого состоит в том, чтобы запугивать, угрожать или вызвать шок у владельца компьютера.

Ransomware - вредоносное ПО, предназначенное для вымогательства денежных средств. Чаще всего, результат достигается за счет шифрования файлов системы, блокировки работы системы или браузера.

В марте 2016 года с помощью BEC почти взломали компанию Snapchat. Тогда одному из сотрудников пришло письмо от «генерального директора компании Эвана Шпигеля». В письме «Шпигель» просил сообщить личную информацию нескольких сотрудников.

Сервера компании не были взломаны и личные данные пользователей остались под защитой. Шпигель написал открытое письмо в корпоративном блоге, в котором извинился за инцидент и пообещал улучшить корпоративную политику компании и усилить меры защиты.

Из-за подобной схемы американский инвестиционный фонд Pomeroy Investment потерял полмиллиона долларов в апреле 2016 года. Сотрудник получил письмо от «топ-менеджера» с просьбой перевести платеж в один из банков Гонконга. Платеж на сумму $495 тысяч был выполнен, а мошенничество раскрылось лишь спустя 8 дней.

«В Pomeroy общение практически всегда происходило в электронной почте и нередко там же подтверждались финансовые транзакции», - сказал в интервью сержант Меган Леман, который расследовал дело.

В феврале 2015 года $17,2 млн потеряла компания The Scoular Co. Корпорация, которая по оценке Forbes находится на 55 месте в списке самых больших компаний США, занимается производством, продажей и хранением еды и топлива.

В случае с The Scoular Co хакеры наладили общение с топ-менеджером компании Китом Макмертри. Он получал письма от «генерального директора Чака Элсея». Тот писал ему об «очень деликатном деле, о котором не стоит никому говорить».

В течение нескольких дней Макмертри получил 3 письма с просьбой перевести деньги. Первая транзакция была на сумму $780 тысяч, через день - на $7 млн, а еще через три дня его попросили перевести $9,4 млн. Макмертри выполнил все операции, деньги ушли на счета в китайском банке.

После того, как за расследование взялось ФБР, выяснилось, что хакеры использовали VPN и потенциально могли находиться в Германии, Франции, Израиле или Москве.

Известные схемы взлома

Проанализировав известные случаи мошенничества, ФБР пришло к выводу, что мошенники пользуются одной из пяти схем: схемой фиктивного счета, CEO-мошенничеством, взломом почты ответственного за перевод средств сотрудника, выдачей себя за юриста или представителя юридической компании и кражей финансовой информации.

Схема фиктивного счета

Этот способ мошенники применяют, если компания работает с зарубежными поставщиками. После того, как перевод денежных средств поставщику уже запланирован, мошенники связываются с представителем компании по телефону, факсу или электронной почте и просят изменить счет получателя.

CEO-мошенничество

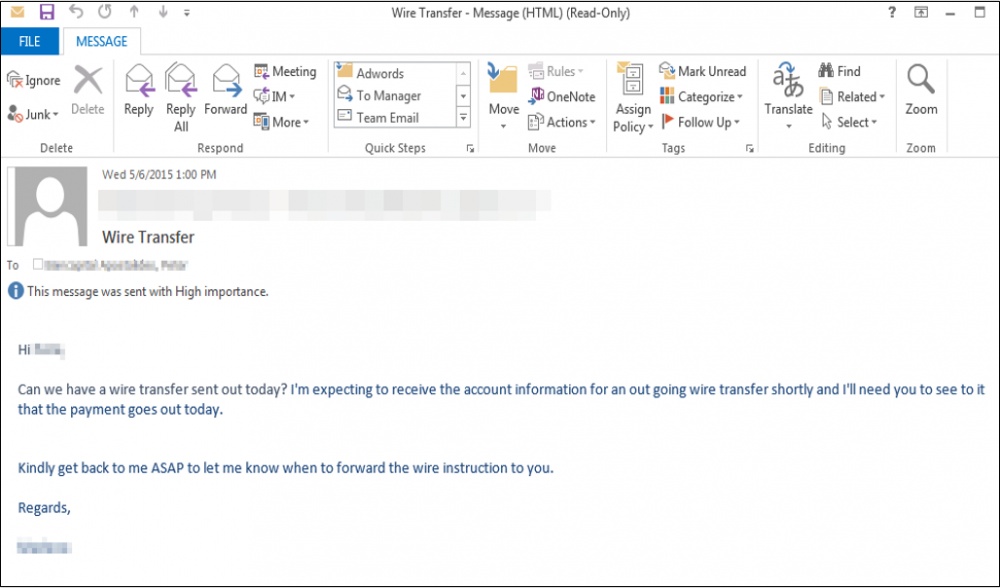

Мошенники взламывают электронную почту генерального директора или топ-менеджера компании и просят выполнить перевод денежных средств на их счета. Иногда мошенники делают «срочный запрос на перевод средств» и отправляют его напрямую в финансовый отдел, чтобы те перевели деньги в банк.

Согласно исследованию издания Trend Micro, чаще всего взламывают электронную почту генерального директора компании (31%) или управляющего директора (15%). Направляют же письма в 40% случаев финансовым директорам компании, так как те имеют большее количество полномочий.

Анализ писем мошенников показал, что те используют такие темы писем, как «Трансфер», «Запрос», «Срочно», «Запрос на перевод денежных средств».

Взлом почты сотрудника

В зависимости от внутренней политики компании, полномочиями для перевода средств могут обладать и сотрудники менее высокого ранга. В таком случае, взламывается аккаунт одного из обычных сотрудников и посылается запрос на перевод средств партнерам или поставщикам компании.

По заявлению ФБР, в таких случаях могут пройти месяцы, прежде чем стороны узнают, что деньги были переведены на счет мошенников.

Выдача себя за юриста

При этой схеме мошенники связываются с компанией и представляются юристами или сотрудниками юридической компании. На момент звонка или письма у них уже готова убедительная история о срочной и конфиденциальной проблеме, которая требует решения.

Мошенник убеждает представителя компании в том, что деньги нужно перевести срочно. По этой причине схему с юристом проводят в конце рабочего дня или рабочей недели, в надежде на то, что сотрудники будут более уязвимы или запаникуют.

Кража информации

В сравнении с остальными эта схема нова и появилась лишь в начале 2016 года. Мошенники взламывают почту сотрудников компании (чаще всего, HR-отдела) и затем используют ее для отправки запросов о личной информации сотрудников и топ-менеджеров. Эта схема является промежуточным этапом перед основной атакой, которая повлечет перевод денежных средств.

Способы защиты

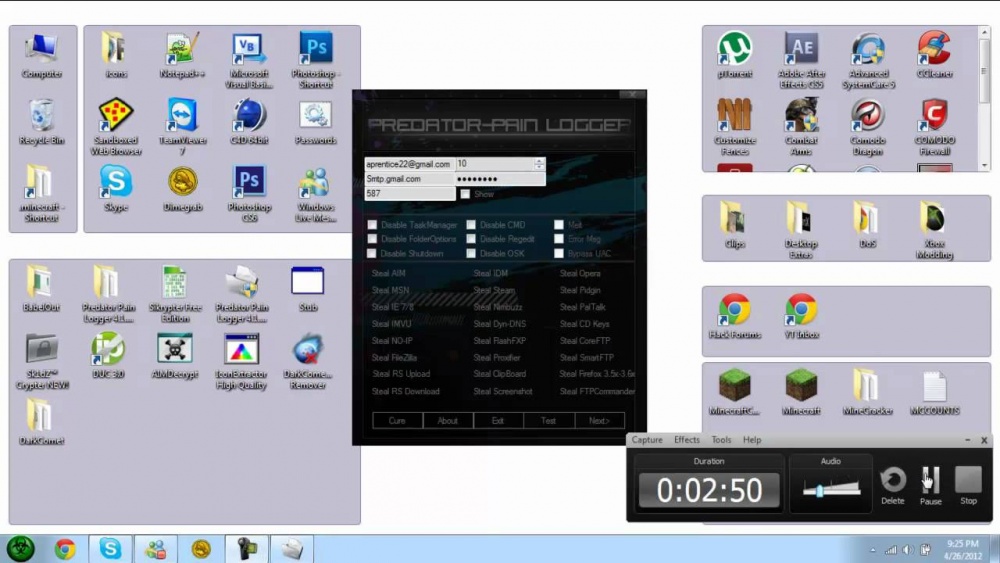

Инструменты, которые используют хакеры - это еще один индикатор того, насколько легко совершать преступления в киберпространстве. Большая часть программного обеспечения создается или самими мошенниками, или покупается за небольшие деньги. Некоторые инструменты стоят $50, некоторые - дешевле или вовсе бесплатны.

Например, утилиту Vulcan Keylogger, которая считывает нажатия на клавиши, можно скачать, пожертвовав разработчику любую сумму денег. Одним из самых дорогих инструментов является кейлоггер Predator Pain - он стоит $40. Как и в случае с другим программным обеспечением, у всех этих программ есть взломанные и бесплатные аналоги. Еще один популярный кейлоггер Hawkeye использовали двое нигерийских киберпреступников Uche и Okiki. Они взламывали корпоративную почту и перехватывали транзакции, направляя платежи на свои счета.

Вдобавок к дешевому программному обеспечению, взлом электронной почты также не требует продвинутых хакерских навыков. Поэтому этот способ мошенничества распространен, но есть и другая сторона медали - от него довольно просто защититься.

ФБР предлагает 5 советов, которые сводят риск подвергнуть компанию такому мошенничеству к минимуму:

- Тщательно проверять всю почту. Особенно обращать внимание на нестандартные письма, отправленные топ-менеджерами или директорами компании.

- Повысить осведомленность сотрудников. ФБР советует проводить тренинги по безопасности и пересмотреть корпоративную политику.

- Добавить дополнительное звено во все операции, связанные с платежами.

- Подтверждать платежи в телефонном режиме с топ-менеджерами.

- Сообщать о любых инцидентах властям.

Forbes Германия Китай США Франция