Взломать iPhone и найти 40 тысяч порнофайлов. Репортаж из отдела технических экспертиз

Мало какое преступление сегодня обходится без использования умных или не очень девайсов. Тот же мобильный телефон, к сожалению, не только объединяет людей, но и порой становится невольным участником незаконных действий. О компьютерах и говорить не приходится - ох, сколько всего ценного порой хранится на жестких дисках! Мы побывали в отделе технических экспертиз, где могут взломать ваш запароленный телефон, прочитать любую информацию с винчестера и в мгновение ока узнать пароль от электронной почты.

Вообще-то, точное название организации звучит так: отдел технических экспертиз управления специальных и технических экспертиз управления Государственного комитета судебных экспертиз Республики Беларусь по Витебской области. Плотно заниматься экспертизой компьютеров здесь начали еще в 2008 году, а относительно недавно сотрудники ведомства получили новое оборудование и расширили поле деятельности на телефоны и планшеты.

Что такое «экспертиза» и зачем она нужна? Обычно речь идет о получении или восстановлении данных с компьютера или портативных устройств по запросу следствия, МВД или КГБ. «Взяли» распространителей наркотиков - разумеется, у них будет храниться информация, которая поможет следствию. Главная сложность заключается в том, что в большинстве случаев преступники в меру своих возможностей пытаются защитить доступ к ценным данным с помощью шифрования, блокировки или в крайнем случае физической порчи носителей информации. Вот как раз в этих случаях и вступает в дело техническая экспертиза.

Для компьютерной экспертизы самым важным объектом исследования остается жесткий диск. При этом не важно, установлен ли пароль в операционной системе или BIOS. Во втором случае придется потратить чуть больше времени на сброс кода, а в первом и вовсе нет никаких сложностей.

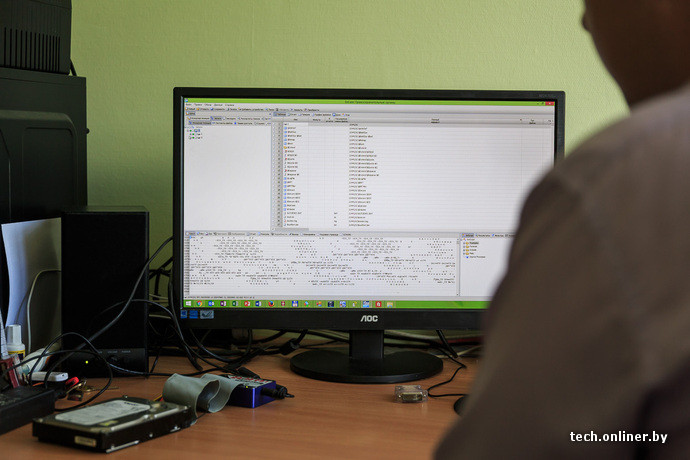

- Совершенно не важно, запаролен ли компьютер. Мы извлекаем носитель, подключаем его к нашему компьютеру, создаем образ диска и работаем с ним - исследуем размещенные на нем файлы, например текстовые упоминания о наркотиках или фотографии. Как-то перед нами поставили задачу найти переписку о наркотиках. Однако помимо нее мы также обнаружили снимки с «закладками», которые значительно облегчили работу милиции, - рассказывает Михаил, заместитель начальника отдела технических экспертиз УГКСЭ Республики Беларусь по Витебской области.

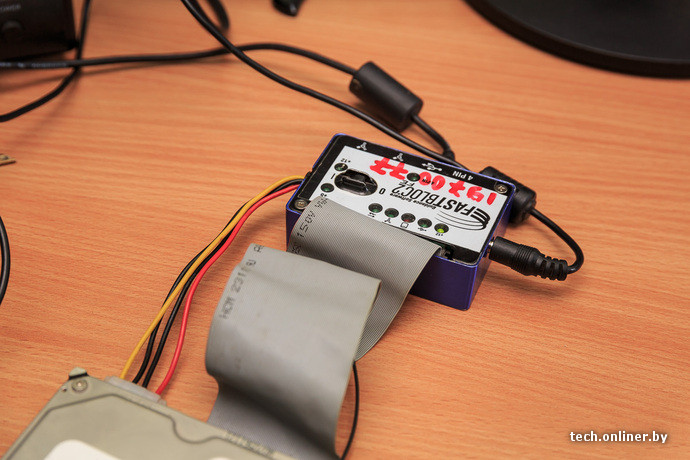

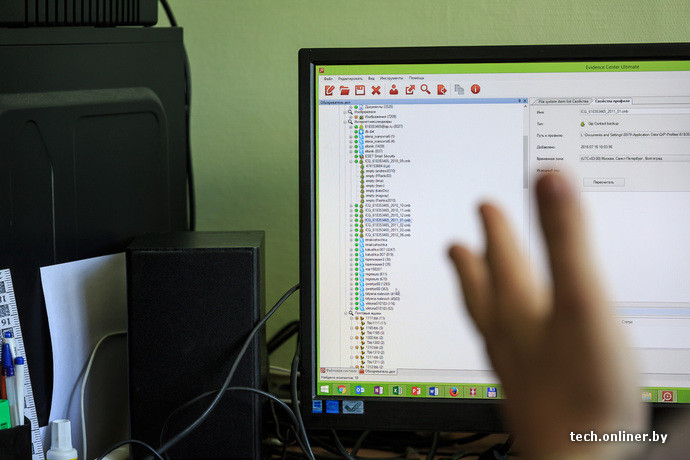

Михаил показывает, как просто и непринужденно считываются данные с жесткого диска. Вот винчестер через специальное устройство подключается к компьютеру. Запускается особая программа, которая создает полный образ диска, позволяет восстановить удаленные файлы и просмотреть их.

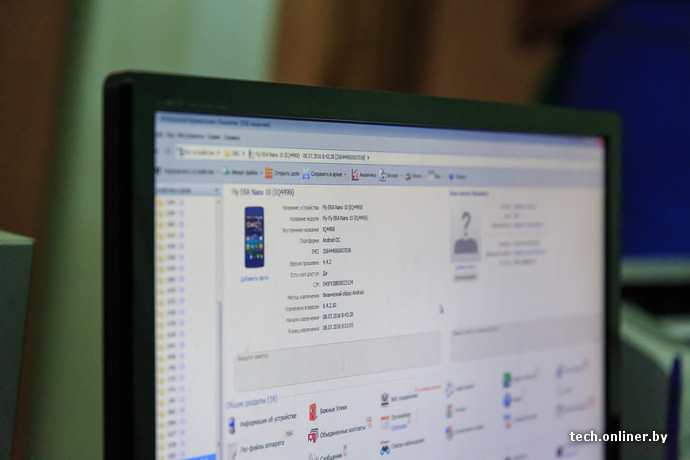

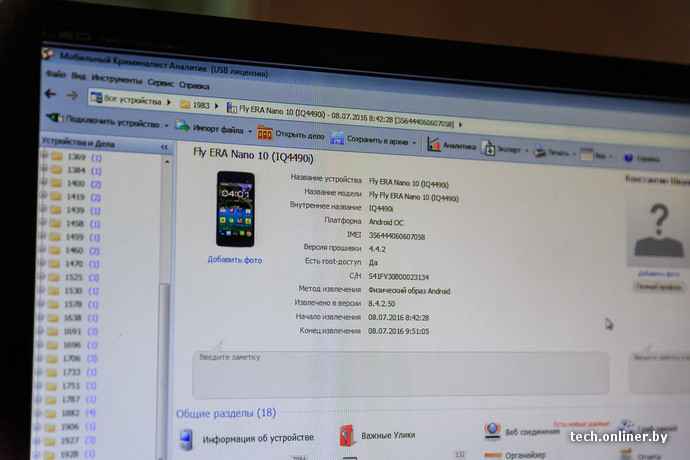

- Какое еще ПО используете в работе? - Программ довольно много. Есть, например, российская, которая отлично подходит для поиска истории посещения сайтов и переписки через мессенджеры. Еще используем один зарубежный программный комплекс - универсальное, мощное приложение с широчайшим функционалом. Для работы с сотовыми телефонами дополнительно используем специализированное ПО, предназначенное для изъятия информации с мобильных устройств,- поясняет главный эксперт отдела технических экспертиз Александр, отмечая, что указывать названия программ все же не стоит.

Ответ на вопрос о том, какой телефон сложнее всего взломать, однозначный - iPhone. Благодаря специальному ПО эксперты без проблем обходят пароли и извлекают любые данные из старых моделей «яблочного» бренда, но пасуют перед новинками. Впрочем, совсем скоро в отдел приедет израильский программно-аппаратный комплекс, который отлично «вскрывает» любые смартфоны.

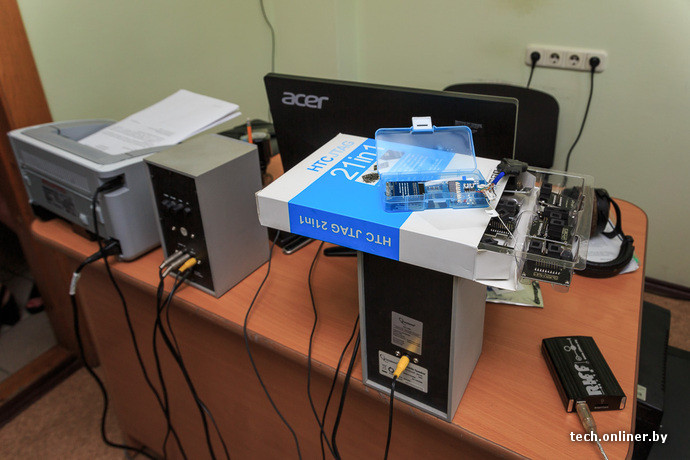

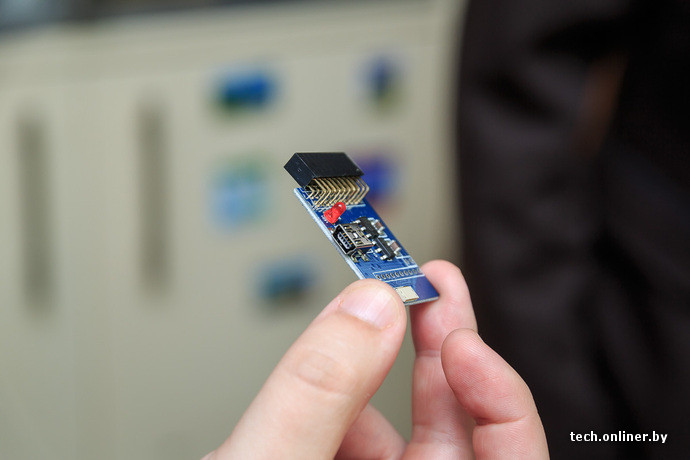

А вот эта черная коробочка - программатор для считывания информации с телефона в обход графического ключа или пароля.

- Часто преступники разбивают телефонные аппараты или ломают разъемы. Таким образом, только лишь программно данные с них точно не снять. Тогда через разъем JTAG и кабель посредством программатора подключаемся прямо к печатной плате телефона и далее работаем напрямую с процессором. Благодаря запущенной на компьютере программе снимаем дамп памяти и извлекаем всю информацию. Причем не только имеющуюся, но и ранее удаленную. Даже если вы год назад сделали и удалили фотографию, с высокой вероятностью мы сможем ее восстановить, - заверяет Александр.

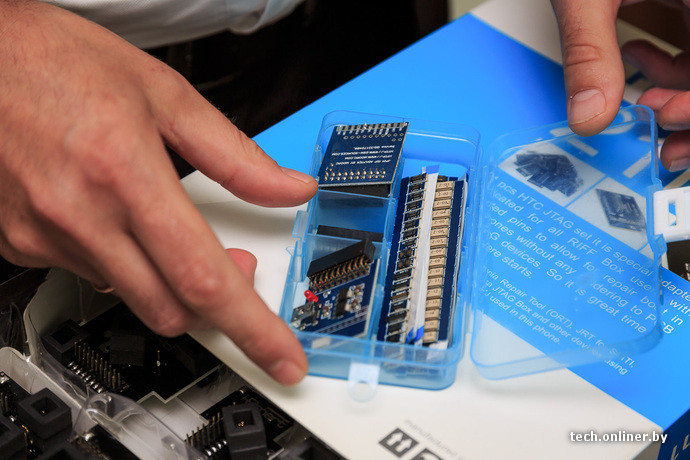

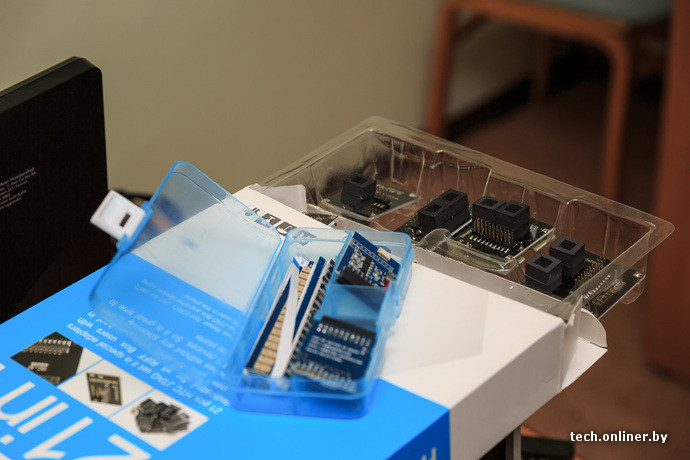

Для программатора есть целый набор с переходниками под разные модели смартфонов. Только в одной этой коробке - пара десятков блоков для соединения с телефонами HTC. Есть и кабель с универсальным интерфейсом, который припаивается к JTAG-интерфейсу смартфона. Кстати, в iPhone такого разъема нет, что, опять-таки, затрудняет доступ к хранящейся на нем информации.

- А мой смартфон с активированным отпечатком пальца можете сейчас взломать? - Понимаете, к каждому телефону нужен индивидуальный подход - универсального средства для всех нет. Часто производители блокируют загрузчик, тогда надо искать способ обойти блокировку. Также у нас есть программа, которая снимает графические ключи и символьные пароли, но и она не всегда помогает. Загрузить данные со смартфона можно за час, а вот на то, чтобы «достучаться» до памяти девайса, может уйти день, а то и два.

В среднем на полную экспертизу одного телефона уходит около двух дней. Однако если придется припаиваться к разъемам и взламывать пароли, то на весь процесс может потребоваться неделя или даже две.

Чтобы получить право на экспертизу телефонного аппарата, необходимо обзавестись допуском - пройти обучение и сдать нечто вроде экзамена. То же самое касается компьютеров. Для каждого типа девайсов требуется отдельный допуск.

В последнее время в отдел технических экспертиз поступает все больше телефонов, однако стабильно высоким остается поток с компьютерами. Что приходится извлекать из них? В основном данные, касающиеся распространения наркотиков, а также порнографии.

- Например, качает человек с помощью торрентов порнофильм. Однако приложение по умолчанию обычно не только скачивает, но и раздает скачиваемый файл на загрузку другим. Вот пользователь скачал «клубничку» - доволен и счастлив. При этом не подозревает, что стал распространителем, не запретив раздачу. Прецеденты уже были.

В отделе технических экспертиз вспомнили, что как-то нашли рекордное количество «взрослых» файлов на одном компьютере - более 42 тысяч. Бывают и другие случаи. Пересылка через мессенджер знакомому непристойного изображения тоже приравнивается к распространению порнографии.

Михаил подчеркивает, что никаких сложностей с извлечением переписки из мессенджеров нет. По его словам, практически все программы оставляют следы переписки на компьютере, хотя многие пользователи убеждены, что их сообщения хранятся только на удаленных серверах.

- Бывают, конечно, экзотические, широко не распространенные мессенджеры. Вот их взломать сложнее. Но только до тех пор, пока не изучишь их пристальнее и не разберешься, что к чему.

Впрочем, далеко не всегда на экспертизу приносят только устройства преступников и злодеев. Часто обращаются люди, попадающие на так называемые винлокеры. Такое вредоносное приложение блокирует доступ пользователя к операционной системе и вымогает деньги в обмен на разблокировку ОС. Одни сразу платят, другие идут в милицию, третьи просят помочь отдел технических экспертиз. На самом деле специалисту вернуть компьютер в нормальное состояние не составляет труда.

По словам сотрудников отдела, в последнее время винлокеры распространились крайне широко. Причем если раньше люди «ловили» их на порносайтах, то теперь могут встретить где угодно - хоть в почтовом спаме, хоть в сообщениях от незнакомцев в мессенджере.

Совет здесь один, пусть и банальный, - никогда не открывать подозрительные ссылки, а также помнить, что невзламываемых компьютеров и телефонов не бывает.