Сведения об инструментарии ЦРУ для захвата управления потребительскими маршрутизаторами

Ресурс WikiLeaks продолжил публикацию документов, полученных из закрытой сети ЦРУ. На этот раз в открытом доступе появилась 175-страничная инструкция по использованию инструментария CherryBlossom, предназначенного для получения контроля над SOHO-маршрутизаторами и беспроводными точками доступа. В списке устройств, на которые может быть осуществлена атака присутствует более 200 моделей устройств, включая маршрутизаторы и беспроводные точки доступа D-Link, Asustek, 3Com, Belkin, Linksys/Cisco, Motorola, Orinoco, US Robotics и других производителей.

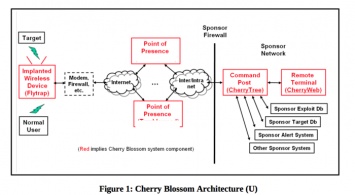

Основу CherryBlossom составлял устанавливаемый на устройства имплант FlyTrap, оформленный в виде модифицированного варианта штатной прошивки. Внедрение производилось через установку фиктивного обновления прошивки в результате эксплуатации уязвимостей, использования предопределенных паролей или путем перепрошивки на этапе поставки потребителю. Для взаимодействия с перехваченными устройствами применялся управляющий сервер CherryTree, через который осуществлялась отправка команд и координация работы с устройствами. Управление производится через централизованный web-интерфейс CherryWeb. Обмен данными с управляющим сервером зашифрован и аутентифицирован. Управляющие команды закамуфлированы в виде браузерных Cookie и загрузку файлов с изображениями.

Для запуска на перехваченных устройствах оформлялись с управляющего сервера передавались миссии, решающие те или иные задачи. Например, поддерживался перехват и анализ транзитного трафика, подключение обработчиков, срабатывающих при выявлении в трафике определенных ссылок, email, имен и масок, перенаправление определенного вида трафика через внешние прокси (например, перехват VoIP), создание VPN-туннеля для проброса трафика, генерация уведомления при активности со стороны отслеживаемой системы, сканирование локальной сети, атаки на системы во внутренней сети и т. п.

В опубликованных списках фигурирует информация о моделях устройств вплоть до 2012 года, вероятно, именно в это время произошла утечка документов. Сведения об актуально поддерживаемых моделях отсутствуют. В документации также упоминается наличие эксплоита, позволяющего через манипуляции с UPnP удаленно извлечь пароль доступа к административному web-интерфейсу для маршрутизаторов и точкек доступа, построенных на чипах Broadcom, включая DLink DIR-130, Linksys WRT300N и Linksys WRT54G.