Apple AirPort нет в числе домашних Wi-Fi-роутеров, которые годами взламывали американские спецслужбы

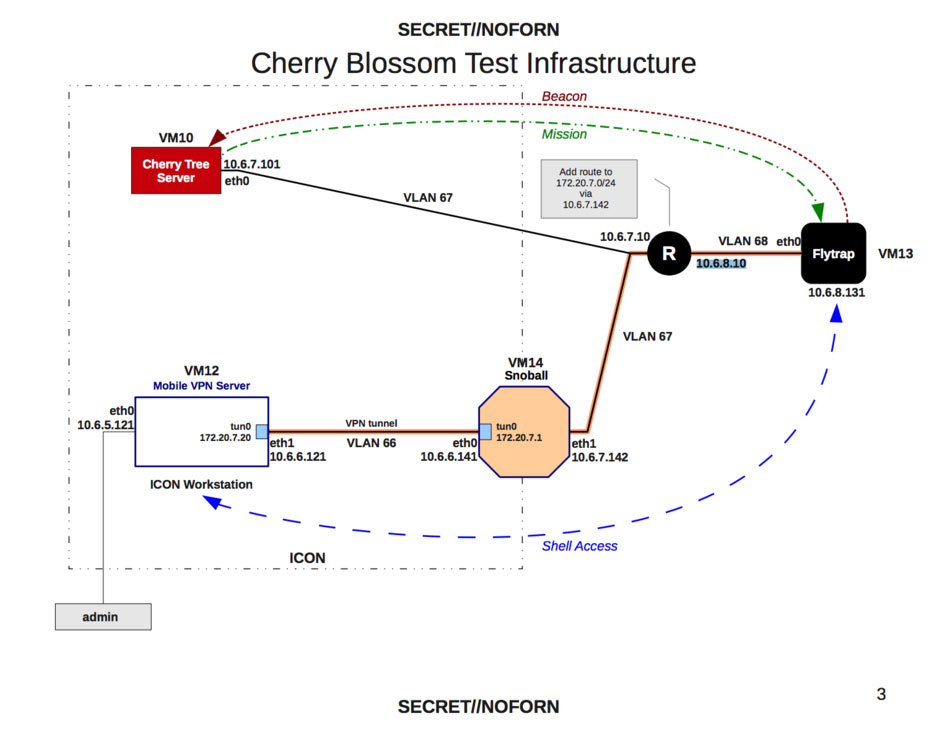

Проект WikiLeaks опубликовал новую порцию документов ЦРУ из массива под названием Vault 7. Новая подборка включает в себя несколько десятков документов, касающихся проекта CherryBlossom, в рамках которого американские спецслужбы совместно со Стэнфордским исследовательским институтом разрабатывали вредоносное ПО для заражения беспроводных роутеров и точек доступа.

В документах указаны производители маршрутизаторов, которые успешно взламывало ЦРУ. В числе жертв модели компаний Asus, Belkin, Buffalo, Dell, DLink, Linksys, Motorola, Netgear, Senao и US Robotics. ЦРУ пытались получить доступ к базовым станциям Apple AirPort, но система шифрования и проприетарное аппаратное обеспечение не позволили специалистам выполнить целенаправленные атаки.

Как поясняет SecurityLab, заражение устройств вирусом CherryBlossom позволяет отслеживать интернет-активность пользователей, а также управлять их интернет-трафиком. Так, при помощи модификации трафика зараженное устройство может внедрить вредоносный контент в поток данных, которым обменивается пользователь и интернет-сервис, для эксплуатации уязвимостей в приложениях или в ОС на целевом компьютере.

При этом для заражения роутера вирусом не требуется физический доступ к нему. После установки вредоносной прошивки устройство связывается с управляющим сервером и передает данные о своем статусе и другую информацию, а затем получает команды на выполнение различных действий. Речь может идти о проверке сетевого трафика на предмет адресов электронной почты, логинов, MAC-адресов, номеров VoIP. Также роутер может получить команду копировать сетевой трафик жертвы и перенаправлять браузер.

По обнародованным материалам нельзя понять, насколько широко ЦРУ использовало CherryBlossom, хотя некоторые документы указывают на тот факт, что оно активно применялось против конкретных целей.