Новая кибератака: как вылечить вирус "вымогатель"

С модификацией вируса wannacry, который теперь называется Petya, тоже можно бороться. Пошаговая инструкция

Еще в 2016 году пользователю, который зарегистрирован в Twitter под ником Leostone, удалось взломать шифрование вредоносного вируса. В частности, он сумел создать генетический алгоритм, который может генерировать пароль, необходимый для дешифрования зашифрованного вирусом компьютера Petya.

Генетический алгоритм - это алгоритм поиска, используемый для решения задач оптимизации и моделирования путем случайного подбора, комбинирования и вариации искомых параметров с использованием механизмов, аналогичных естественному отбору в природе.

Свои результаты Leostone выложил на сайте, на которых находится вся необходимая информация для генерации кодов дешифровки. Таким образом, жертва атаки может воспользоваться указанным сайтом для генерации ключа дешифрования.

Так, чтобы использовать инструмент дешифрования Leostone, придется снять винчестер с компьютера и подключить его к другому ПК, работающему под управлением ОС Windows. Данные, которые необходимо извлечь, составляют 512 байт, начиная с сектора 55 (0x37h). Затем эти данные необходимо преобразовать в кодировку Base64 и использовать на сайте https://petya-pay-no-ransom.herokuapp.com/ для генерации ключа.

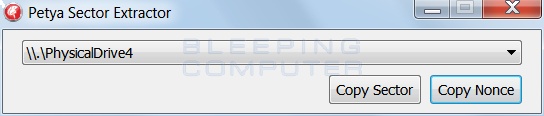

Для многих пользователей снять определенную информацию с пострадавших жестких дисков составляет проблему. К счастью, на помощь пришел эксперт компании Emsisoft Фабиан Восар, который создал инструмент Petya Sector Extractor для извлечения необходимой информации с диска.

Petya Sector Extractor

После того как пользователь подключит зашифрованный диск с зараженного компьютера к другому ПК, нужно запустить инструмент Фабиана Восара Fabric Wosar's Petya Sector Extractor, который обнаружит пораженные шифровальщиком области. Как только Petya Sector Extractor завершит свою работу, пользователю нужно нажать первую кнопку Copy Sector ("Скопировать сектор") и перейти на сайты Лео Стоуна (https://petya-pay-no-ransom.herokuapp.com/ или https://petya-pay-no-ransom-mirror1.herokuapp.com/), вставив скопированные данные через Ctrl+V в поле ввода текста (Base64 encoded 512 bytes verification data). Затем вернуться к утилите Фабиана Восара, нажать вторую кнопку Copy Sector и вновь скопировать данные на сайт Стоуна, вставив их в другое поле ввода (Base64 encoded 8 bytes nonce).

После заполнения обоих полей пользователь может нажимать Submit и запускать работу алгоритма.

Сайт должен предоставить пароль для расшифровки данных, после чего нужно вернуть жесткий диск в пострадавший компьютер, запустить систему и ввести полученный код в окне вымогателя. В результате информация будет расшифрована.

После того, как жесткий диск будет дешифрован, программа ransomware предложит вам перезагрузить компьютер, и теперь он должен нормально загружаться.

Для тех, кому может быть сложно удалить жесткий диск с одного компьютера и подключить его к другому, можно приобрести док-станцию для жесткого диска USB.

- Во вторник, 27 июня, в Украине начал стремительно распространяется компьютерный вирус, который парализовал работу многих учреждений, в том числе банков, государственных и коммунальных предприятий.

- В результате хакерских атак пострадали такие компании: "Киевэнерго", "Укрэнерго", "Антонов", ДТЭК, "Укртелеком", "Эпицентр", "Укрзализныця", аэропорт "Борисполь", "Новая почта", Киевводоканал, "Укрпочта", Киевский метрополитен.

- Национальный банк Украины предупреждает финучреждения о внешней хакерской атаке неизвестным вирусом на несколько украинских банков, а также некоторые предприятия коммерческого и государственного секторов.

- Компьютеры Кабинета Министров Украины также подверглись хакерской атаке.

- Комментируя хакерскую атаку на сайты украинских компаний, спикер Национальной полиции Украины Ярослав Тракало заявил, что в киберполицию поступило уже 22 сообщения о вмешательстве в работу персональных компьютеров.